目錄

- 一、簡介

- 二、模塊說明

- Burp Suite Intruder的4種攻擊類型

- 一 Sniper(狙擊手模式)

- 二Battering ram(攻城錘模式)

- 三Pitchfork(草叉模式)

- 四Cluster bomb(集束炸彈模式)

介紹:僅供技術(shù)交流學(xué)習(xí)探討,請勿用于非法用途,。本文部分資源來源于網(wǎng)絡(luò),如有侵權(quán)請聯(lián)系版主刪除。

一、簡介

Burp Intruder是一個強大的工具,用于自動對Web應(yīng)用程序自定義的攻擊,Burp Intruder 是高度可配置的,并被用來在廣范圍內(nèi)進行自動化攻擊。你可以使用 Burp Intruder 方便地執(zhí)行許多任務(wù),包括枚舉標(biāo)識符,獲取有用數(shù)據(jù),漏洞模糊測試。合適的攻擊類型取決于應(yīng)用程序的情況,可能包括:缺陷測試:SQL 注入,跨站點腳本,緩沖區(qū)溢出,路徑遍歷;暴力攻擊認證系統(tǒng);枚舉;操縱參數(shù);拖出隱藏的內(nèi)容和功能;會話令牌測序和會話劫持;數(shù)據(jù)挖掘;并發(fā)攻擊;應(yīng)用層的拒絕服務(wù)式攻擊。

二、模塊說明

Burp Intruder主要有四個模塊組成:

1:Target 用于配置目標(biāo)服務(wù)器進行攻擊的詳細信息。

2:Positions 設(shè)置Payloads的插入點以及攻擊類型(攻擊模式)。

3:Payloads 設(shè)置payload,配置字典

4:Opetions 此選項卡包含了request headers,request engine,attack results ,grep match,grep_extrack,grep payloads和redirections。你可以發(fā)動攻擊之前,在主要Intruder的UI上編輯這些選項,大部分設(shè)置也可以在攻擊時對已在運行的窗口進行修改。

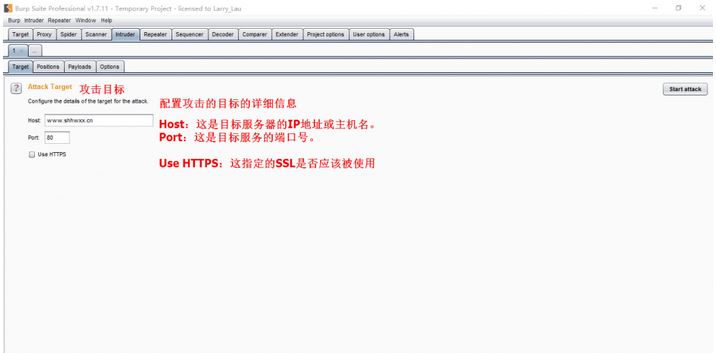

1:Target目標(biāo)選項(Target tab)

這個選項是用來配置目標(biāo)服務(wù)器的細節(jié):

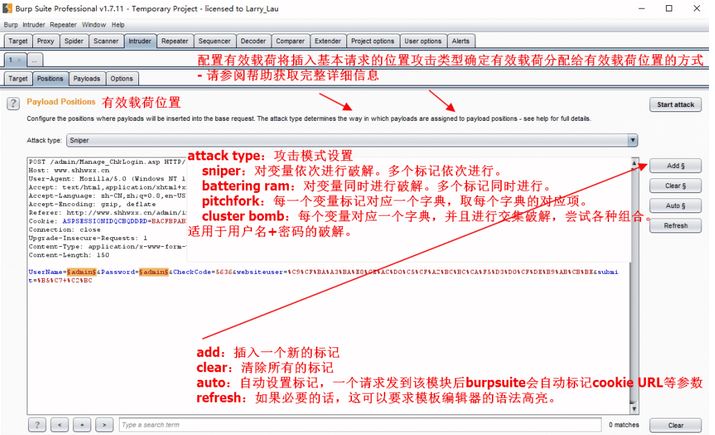

2:Positions位置選項(Positions tab)

這個選項是用來配置在攻擊里產(chǎn)生的所有 HTTP 請求的模板:

使用一對§字符來標(biāo)記出有效負荷的位置,在這兩個符號直接包含了模板文本的內(nèi)容。當(dāng)把一個有效負荷放置到一個給出的請求的特殊位置上時,就把這§符號放到這個位置,然后在兩個符號之間的出現(xiàn)的文本都會被有效負荷替換。當(dāng)有個特殊位置沒有為一個給出的請求安排有效負荷時(這只適用”sniper”攻擊類型),那個位置的§字符會被刪除,出現(xiàn)在它們之間的文本不會變化。

當(dāng)使用 Burp Suite 發(fā)送一個其他地方的請求時,Burp Intruder 會對你最想放置有效負荷的位置做一個最好的猜測,并且它把這些放置在每個 URL 和主體參數(shù)的值里,以及每個cookie 里。每個標(biāo)記和它中間的文本都會被加亮以顯得更清晰。你可以使用 Intruder 菜單上的選項標(biāo)記的位置是要替換還是附加現(xiàn)有的參數(shù)值。在上面的請求編輯器里,指出了定義位置的數(shù)量和文本模板的大小。

你可以使用選項上的按鈕來控制位置上的標(biāo)記:

1. add § — 在當(dāng)前光標(biāo)位置插入一個位置標(biāo)記。

2. clear § — 刪除整個模板或選中的部分模板里的位置標(biāo)記。

3. auto § — 這會對放置標(biāo)記的位置做一個猜測,放哪里會有用,然后就把標(biāo)記放到相應(yīng)位置。這是一個為攻擊常規(guī)漏洞(SQL 注入)快速標(biāo)記出合適位置的有用的功能,然后人工標(biāo)記是為自定義攻擊的。

4.refresh — 如果需要,可以刷新編輯器里有顏色的代碼。

5.clear — 刪除整個編輯器內(nèi)容。

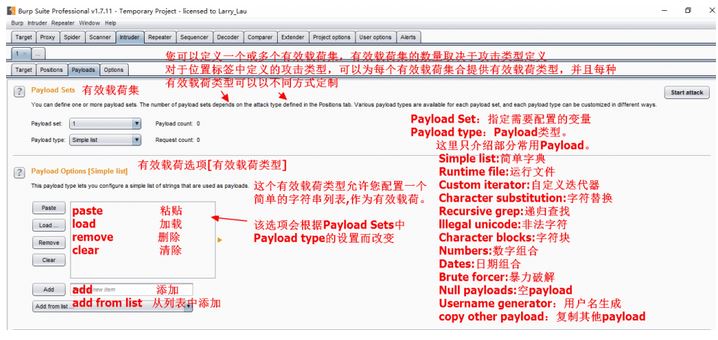

3:Payloads有效負荷選項(Payloads tab)

這個選項是用來配置一個或多個有效負荷的集合。如果定義了”cluster bomb”和”pitchfork”攻擊類型,然后必須為每定義的有效負荷位置(最多8個)配置一個單獨的有效負荷。使用”payload set”下拉菜單選擇要配置的有效負荷。

選項1:Payload Sets Payload數(shù)量類型設(shè)置

選項2:Payload Opetions[Simple list] 該選項會根據(jù)選項1中Payload type的設(shè)置而改變

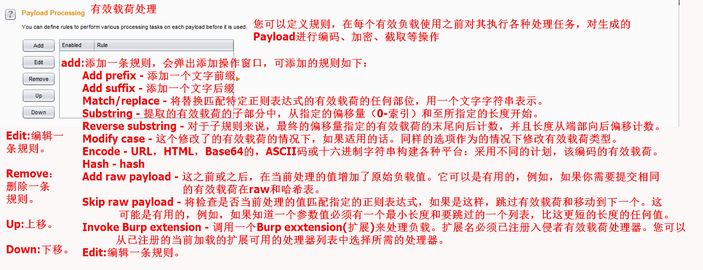

選項3:Payload Processing 對生成的Payload進行編碼、加密、截取等操作

選項4:Payload Encoding 你可以配置哪些有效載荷中的字符應(yīng)該是URL編碼的HTTP請求中的安全傳輸。任何已配置的URL編碼最后應(yīng)用,任何有效載荷處理規(guī)則執(zhí)行之后。 這是推薦使用此設(shè)置進行最終URL編碼,而不是一個有效載荷處理規(guī)則,因為可以用來有效載荷的grep選項來檢查響應(yīng)為呼應(yīng)有效載荷的最終URL編碼應(yīng)用之前。

4:Opetions 選項卡(Options tab) 此選項卡包含了request headers,request engine,attack results ,grep match,grep_extrack,grep payloads和redirections。你可以發(fā)動攻擊之前,在主要Intruder的UI上編輯這些選項,大部分設(shè)置也可以在攻擊時對已在運行的窗口進行修改。

選項1:Request Headers這些設(shè)置控制在Intruder是否更新配置請求頭。

如果選中‘update Content-Length header'框,Burp Intruder 會使用每個請求的 HTTP 主體長度的正確值,添加或更新這個請求里 HTTP 消息頭的內(nèi)容長度。這個功能對一些需要把可變長度的有效載荷插入到 HTTP 請求模板主體的攻擊是很有必要的。這個 HTTP 規(guī)范和大多數(shù) web 服務(wù)器一樣,需要使用消息頭內(nèi)容長度來指定 HTTP 主體長度的正確值。如果沒有指定正確值,目標(biāo)服務(wù)器會返回一個錯誤,也可能返回一個未完成的請求,也可能無限期地等待接收請求里的進一步數(shù)據(jù)。

如果選中‘set Connection: close'框,則 Burp Intruder 會添加或更新 HTTP 消息頭的連接來請求在每個請求后已關(guān)閉的連接。在多數(shù)情況下,這個選項會讓攻擊執(zhí)行得更快。

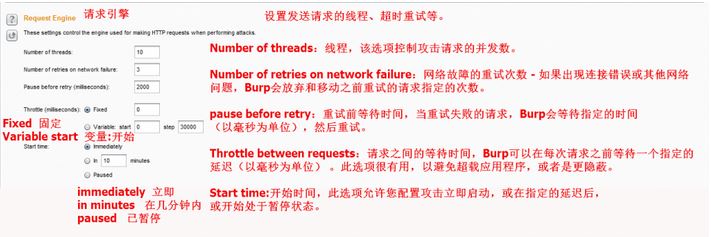

選項2:Request Engine設(shè)置發(fā)送請求的線程、超時重試等。

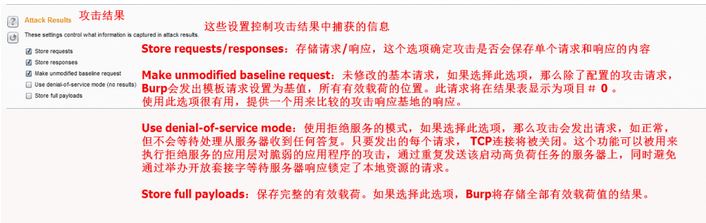

選項3:Attack Results 設(shè)置攻擊結(jié)果的顯示。

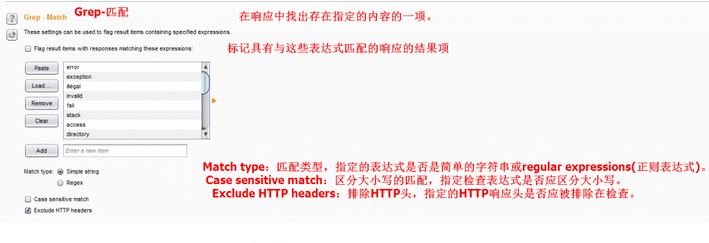

選項4:Grep – Match 在響應(yīng)中找出存在指定的內(nèi)容的一項。

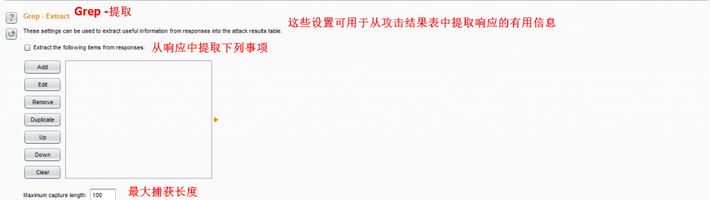

選項5:Grep – Extract 通過正則提取返回信息中的內(nèi)容。

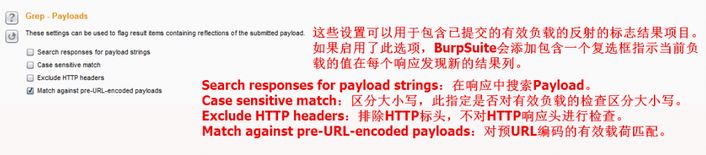

選項6:Grep – Payloads 這些設(shè)置可以用于包含已提交的有效負載的反射的標(biāo)志結(jié)果項目。如果啟用了此選項,BurpSuite會添加包含一個復(fù)選框指示當(dāng)前負載的值在每個響應(yīng)發(fā)現(xiàn)新的結(jié)果列。

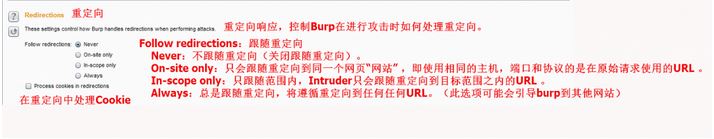

選項7:Redirections 重定向響應(yīng),控制Burp在進行攻擊時如何處理重定向。

Burp Suite Intruder的4種攻擊類型

一 Sniper(狙擊手模式)

狙擊手模式使用一組payload集合,它一次只使用一個payload位置,假設(shè)你標(biāo)記了兩個位置“A”和“B”,payload值為“1”和“2”,那么它攻擊會形成以下組合(除原始數(shù)據(jù)外):

|

attack NO.

|

location A

|

location B11no replace22no replace3no replace14no replace2

二Battering ram(攻城錘模式)

攻城錘模式與狙擊手模式類似的地方是,同樣只使用一個payload集合,不同的地方在于每次攻擊都是替換所有payload標(biāo)記位置,而狙擊手模式每次只能替換一個payload標(biāo)記位置。

|

attack NO.

|

location A

|

location B111222

三Pitchfork(草叉模式)

草叉模式允許使用多組payload組合,在每個標(biāo)記位置上遍歷所有payload組合,假設(shè)有兩個位置“A”和“B”,payload組合1的值為“1”和“2”,payload組合2的值為“3”和“4”,則攻擊模式如下:

|

attack NO.

|

location A

|

location B113224

四Cluster bomb(集束炸彈模式)

集束炸彈模式跟草叉模式不同的地方在于,集束炸彈模式會對payload組進行笛卡爾積,還是上面的例子,如果用集束炸彈模式進行攻擊,則除baseline請求外,會有四次請求:

|

attack NO.

|

location A

|

location B113214323424

拓展閱讀:

Burp Suite詳細使用教程-Intruder模塊詳解(1)

http://www.freebuf.com/tools/2079.html

Burp Suite詳細使用教程-Intruder模塊詳解(2)

http://www.freebuf.com/articles/3693.html

Burp Suite詳細使用教程-Intruder模塊詳解(3)

http://www.freebuf.com/articles/4184.html

到此這篇關(guān)于Burpsuite模塊之Burpsuite Intruder模塊詳解的文章就介紹到這了,更多相關(guān)Burpsuite Intruder模塊內(nèi)容請搜索腳本之家以前的文章或繼續(xù)瀏覽下面的相關(guān)文章希望大家以后多多支持腳本之家!

您可能感興趣的文章:- Burpsuite入門及使用詳細教程

- 詳解BurpSuite安裝和配置

- VMware、nmap、burpsuite的安裝使用教程